Delinea akquiriert Fastpath und revolutioniert damit Privileged Access und Identity Governance

Was gibt‘s Neues?

Forschung zu weltweit führenden Cybersicherheitsexperten

Da Anmeldeinformationen der häufigste Angriffsvektor sind, wollte Delinea verstehen, was IT-Sicherheitsverantwortliche tun, um das Risiko eines privilegierten Kontos oder eines identitätsbasierten Angriffs zu verringern.

So erkennen und mindern Sie das Risiko von Privilege-Escalation-Angriffen

Erfahren Sie, wie Angreifer privilegierte Konten angreifen und Zugriff auf eine höhere Ebene erhalten. Erfahren Sie, wie Sie Privilege-Escalation-Angriffe erkennen und abwehren.

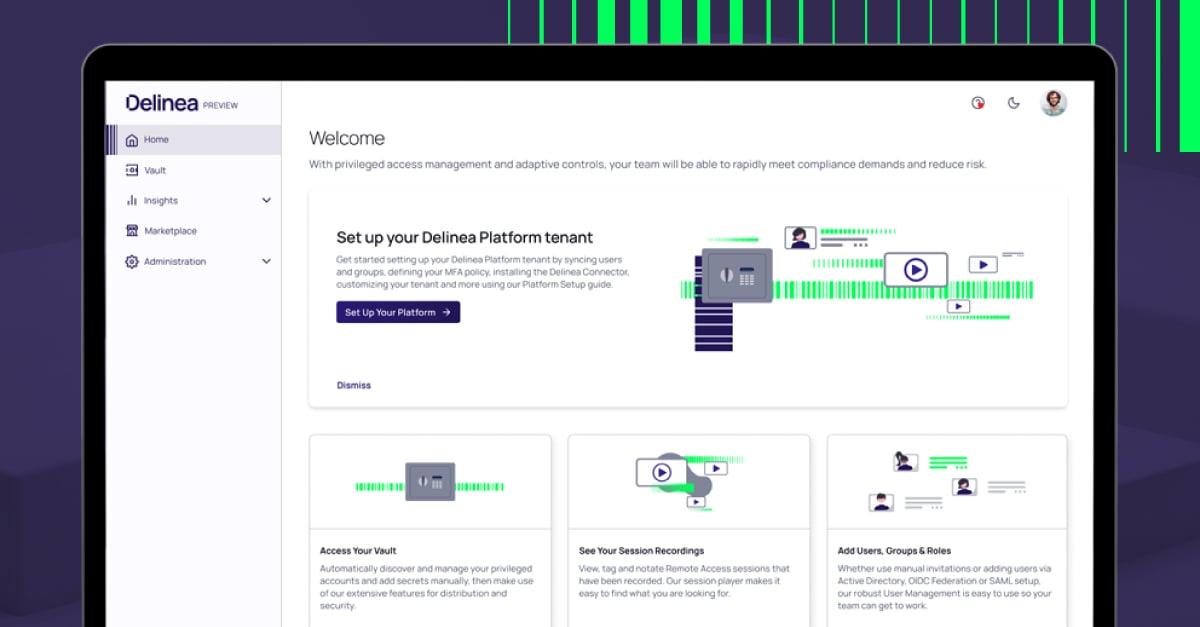

Einführung in die Delinea-Plattform: Nahtlose Erweiterung von PAM

Die Delinea-Plattform erweitert PAM, um IT und Sicherheit zu unterstützen, Risiken zu reduzieren und gleichzeitig Wachstum, Effizienz und Skalierbarkeit zu ermöglichen.

Mistaken Identities mit Paul Simmonds

Wie können Sie Ihre Identität und Ihre Assets schützen? Erfahren Sie, was Sie tun können, um eine bessere Sicherheitskultur im persönlichen Bereich und im Unternehmen zu entwickeln.

Cloud-fähige PAM-Lösungen für Unternehmen, die den privilegierten Zugriff in den Mittelpunkt ihrer Cybersecurity-Strategien stellen

Identifizierung, Verwaltung, Bereitstellung und Delegieren des nahtlosen Zugriffs auf privilegierte Konten und Endpoints.

Sichere Berechtigungsnachweise

Privilegierter Fernzugriff

Bereit, loszulegen? Testen Sie die Software von Delinea für 30 Tage. Sie möchten Infos zu den Preisen? Fordern Sie ein Angebot an.

Ist Ihre Lösung für das Privileged Access Management komplex, unübersichtlich und bremst sie Sie aus?

- Ermöglichen Sie reibungslose Roll-outs mit der PAM-Software von Delinea

- Schützen Sie Ihre privilegierten Konten und ermöglichen Sie gleichzeitig einen nahtlosen Zugriff.

- Beschleunigen Sie den Wertschöpfungsprozess mit leistungsstarken, intuitiven PAM-Lösungen

Ihre aktuelle Lösung ist zu kompliziert?

Trennen Sie sich von komplexen Sicherheitstools!

Ein absolutes Must-have

Die Implementierung von Secret Server war unkompliziert und für unsere Systemadministratoren leicht zu verstehen. Problemlose Integration mit SSO, SaaS und darüber hinaus kostengünstig. Ein absolutes Must-have für die Sicherheit.

Kostengünstig und unkompliziert

Delinea stellt eine großartige PAM-Lösung zur Verfügung, die sowohl kostengünstig als auch einfach zu implementieren und zu verwenden ist. Sie hat viele großartige fortschrittliche Funktionen, aber das Entscheidende ist: Sie tut genau das, wofür wir sie benötigen und das extrem gut.

Nahtlose Implementierung

Wir haben uns für eine SaaS-Installation [für Server Suite] entschieden, was uns viel Zeit und Mühe bei der Konfiguration erspart hat. Die Support-Teams sind hervorragend und jederzeit bereit zu helfen und zu unterstützen. Die Implementierung erfolgte nahtlos.

Planen Sie eine Strategie für die Verwaltung von Privilegien

VOM PROAKTIVEN SCHUTZ BIS HIN ZU INCIDENT RESPONSE

Herkömmliche PAM-Lösungen sind mühsam in der Einrichtung und noch anstrengender in der Anwendung. Mit unseren intuitiven Lösungen können Sie das optimale Maß an Zugriff festlegen und verfügen dabei über die Flexibilität und Agilität, um sich einen Vorteil zu verschaffen. Wir machen es Ihnen leicht, privilegierten Zugang in der Cloud oder lokal zu implementieren, zu konfigurieren und zu verwalten – nach Ihren eigenen Vorstellungen und ohne Abstriche bei der Funktionalität.

Tausende von Unternehmen und mehr als die Hälfte der Fortune 100 vertrauen auf uns.

Top-Unternehmen wechseln zu PAM-Software von Delinea zum Schutz ihrer privilegierten Konten

Wir sind in jeder Phase Ihrer

PAM-Entwicklung für Sie da.

In den folgenden Ressourcen erfahren Sie mehr über Privileged Access Management (PAM):

Sind Sie bereit, mit Privileged Access Management loszulegen?

Schaffen Sie die nötigen Grundlagen mit „Wiley‘s PAM for Dummies“

Möchten Sie Ihr Privileged Access Management auf die nächste Stufe heben?

Im Expertenleitfaden für Privileged Access Management (PAM) erhalten Sie ausführliche Tipps